Hace unos años atras forme equipo con un excelente profesional que me ayudo a desarrollar una herramienta de deteccion de intrusos en forma distribuida, a la que llamamos Nemo o Network Monitoring.

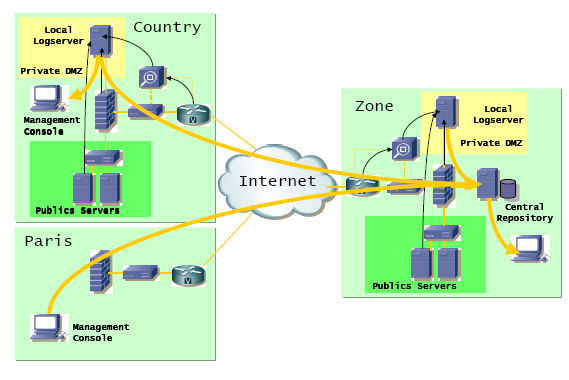

La herramienta consistia en una consola central de correlacion de eventos, la cual recibia los eventos mas significativos desde consolas instaladas en forma remota.

En aquel momento administraba varios firewalls Pix y necesitaba una herramienta que me permitiera almacenar los logs de los dispositivos de red, contar con una herramienta para detectar intrusos dandome alertas en tiempo real y por ultimo que generara reportes sobre los ataques que sufriamos.

En aquel momento no existian muchos productos de correlacion de eventos y los que se encontraban en el mercado eran sumamente caros para nuestro presupuesto.

Uno de ellos era Netforensics

Por lo tanto, utilizando las herramientas OpenSource que disponíamos y contando con la ayuda de UyR como empresa que desarrollaria el software de integracion, empezamos a trabajar en el diseño de la solucion.

Cada sitio remoto constaba de un logserver, un IDS y optativamente un consola de management local.

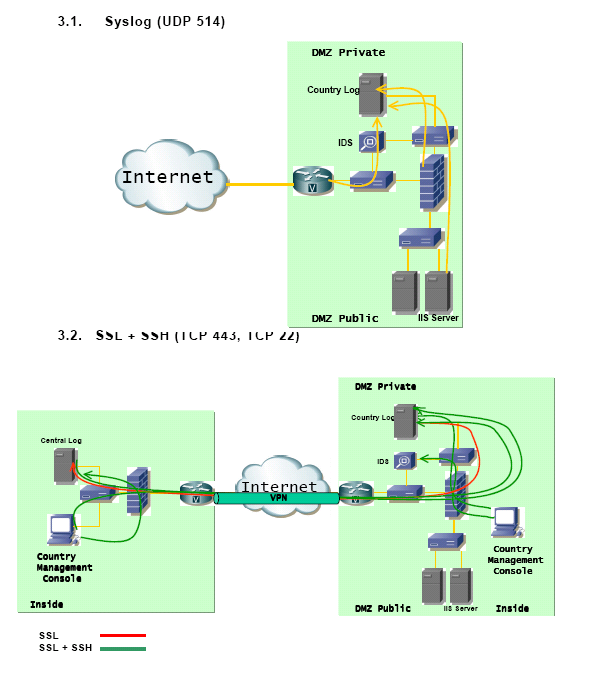

El logserver recibia los eventos del Pix y del router de borde. Para poder tomar los eventos del router de borde que se encontraba en una zona publica, el IDS captura los paquetes de syslog que enviaba el router y los rederigia al server de syslog.

En el NOC se encontraba la base de datos y la consola de tiempo real donde podiamos ver los eventos mas interesantes que ocurrian en forma remota correlacionados.

Un ejemplo de correlacion que puedo mencionar, es cuando se realizaba un scanning de puertos y luego desde la misma IP de origen, se intentaba acceder por telnet a un router.

Esta correlacion podia ser en forma local o podiamos encontrar correlaciones de eventos ocurriendo en varios paises, en caso de ataques distribuidos.

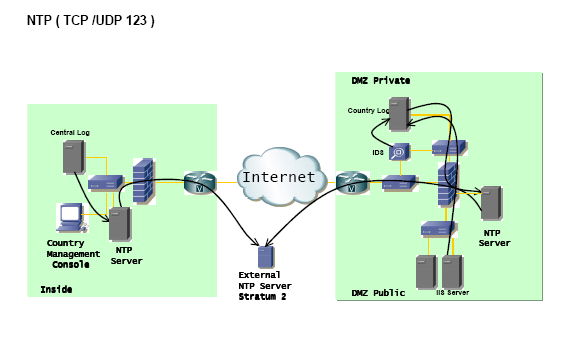

Para poder correlacionar estos eventos todos los dispositivos tenain que estar sincronizados por medio de un time server central.

La comunicacion y administracion entre los servers se realizaba mediante certificados digitales.

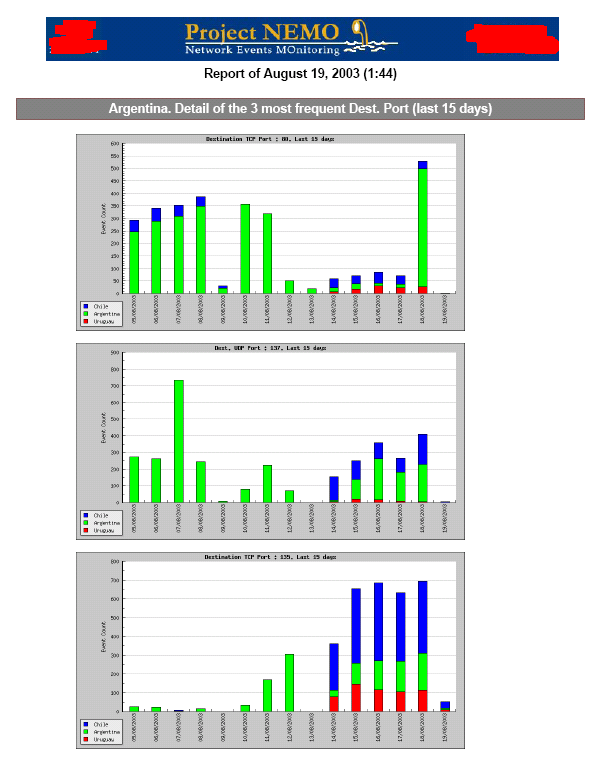

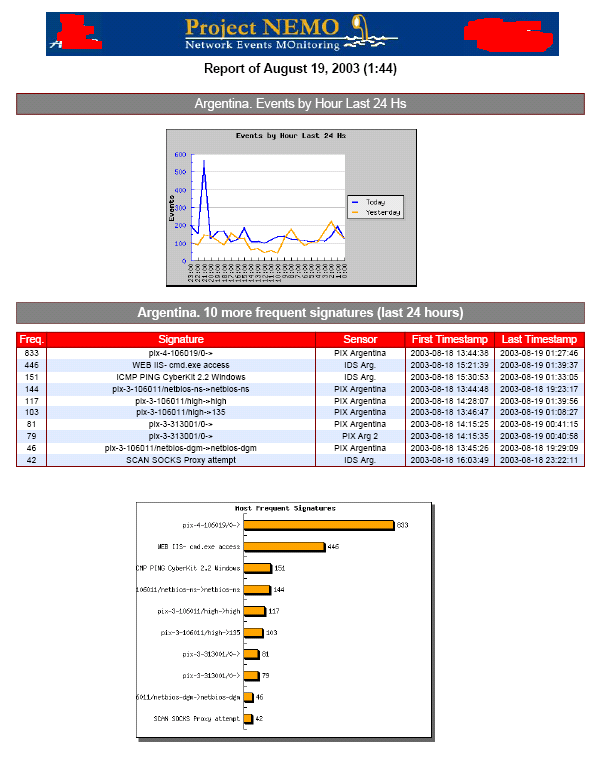

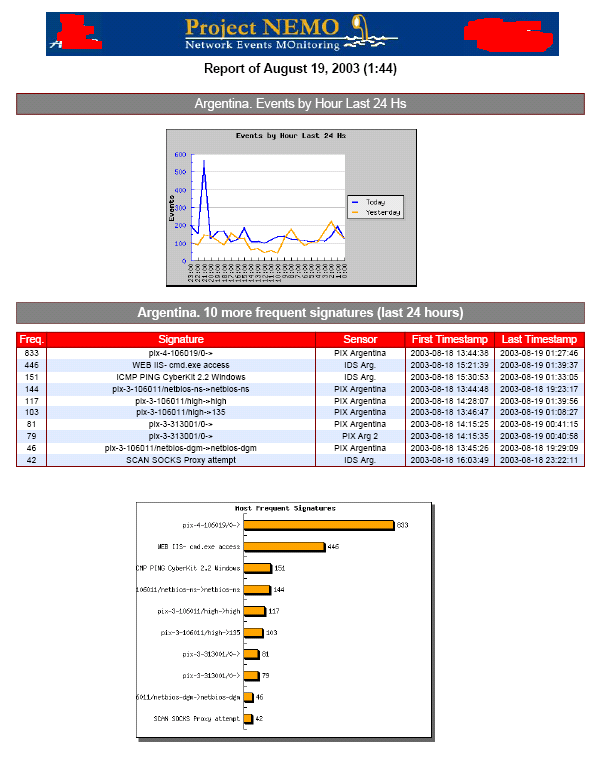

El sistema generaba diariamente un reporte en formato pdf , el cual enviaba en forma automatica a cada IT Manager de cada pais.

El reporte contenia informacion relevante de seguridad, port mas accedidos, cantidad de evento diarios, top-ten de los ataques dtectado por el IDS...

Mes adelante voy a explicar el mecanismo para dar prioridades a los diferentes eventos que detectaban los sensores.

No comments:

Post a Comment