Introducción

Introducción Clarin 1ro de Febrero de 1998 :

EE.UU. amenaza a Irak con lanzar un ataque importante

(Londres. EFE).- Estados Unidos redobló ayer sus presiones contra el presidente iraquí Saddam Hussein. Advirtió que están fracasando los intentos de solucionar la crisis con Irak por la vía diplomática y subrayó que un eventual ataque militar, que se considera cada vez más probable, sería de envergadura importante.

En febrero de 1998 el Pentagono y el MIT fueron victimas de un ataque coordinado en el momento que EEUU se encontraba en una crisis

La resolucion de este caso requirio el uso de cinco agencias federales del gobierno de EEUU y al menos 30 agentes del FBI.

El ataque

En febrero 3 de 1998, el Automated Security Incident Monitors (ASIM), el sistema de IDS de la USAF´s detecta un compromiso de una cuenta root en el sistema de la Air National Guard, localizado en la base Aerea Andrews en Maryland.

En febrero 4 de 1998, el Air Force’s Computer Emergency Response Team (AFCERT) en la base Aerea Kelly detecta similares problemas en bases de la fuerza aérea de Nuevo Mexico, Texas y Columbus.

El ataque hacia uso de una vulnerabilidad en el sistema operativo Solaris 2.4 o 2.6 para el cual existia un patch hacia varios meses.

Después de acceder a una cuenta del equipo, los atacantes instalaban un packet sniffer aprovechando otras vulnerabilidades del sistema. De esta manera empezaron a colectar usuarios y passwords de otros equipos de la red.

Al menos once ataques distribuidos por el mundo con las mismas caracteristicas fueron llevados a cabo en la Fuerza Aerea, Marina y en el cuerpo de Marina.

La fuente de los ataques provenían de sitios tan diferentes como, Israel, los Emiratos Arabes Unidos, Francia, Taiwan y Alemania. Si bien los sistemas afectados no contenían información clasificada, si afectaron a sistemas de soporte vitales (Global Transportation System, Defense Finance System, medical, personnel, logistics, and official e-mail)

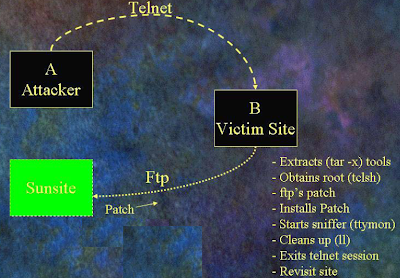

El patrón del ataque consistía en :

-- Ganaban acceso a los equipos con Solaris 2.4 o 2.6 por medio de servers de Universidades

-- Accedían a la cuenta root de los servidores utilizando una vulnerabilidad en el server statd ( si no me equivoco es esta vulnerabilidad )

-- Instalaban un sniffer para obtener usuarios y password

--Instalaban un backdoor para acceder nuevamente

--Reparaban la vulnerabilidad bajando el patch del server de la Universidad

--Salian sin realizar otro tipo de actividades en el server.

Quienes habían perpetrado estos ataques ?

Las sospechas estaban distribuidas entre Iraq, terroristas, agentes de inteligencias extranjeros. En verdad habían sido tres adolescentes, dos viviendo en California y otro en Israel.

Identificando a los atacantes

Las fuerzas federales realizaron la búsqueda comenzando por los ISP desde los cuales provenían los ataques.

Las fuerzas federales realizaron la búsqueda comenzando por los ISP desde los cuales provenían los ataques.Los administradores de Sonic.net conocía a dos hackers que tenían como identificación MAK y STIMPY. Luego de ejecutar búsquedas y seguir las pistas de estos usuarios, se llego a la conclusión que fueron estos sujetos quienes estaban accesando a los sitios bajo ataque.

Realizando rastreo de llamadas telefónicas se dio con la casa de STIMPY.

Buscando entre el material secuestrado a STIMPY se encuentran rastros de chats con otro hacker nombrado ANALYZER.

El arresto

Como en las películas de Hollywood o en la serie 24 los agentes federales vestidos con ropas de asalto y chalecos antibalas van en búsqueda de dos adolescentes de 16 años.

El agente especial Chris Beeson del FBI fue la primera persona en ingresar a la pieza de de Stimpy. A pesar de ser de madrugada, el adolescente aun se encontraba despierto y en su computadora. Según el relato, Stimpy miro al agente y siguió tipeando en su teclado hasta que fue apartado de la computadora.

Entre los papeles de la habitación de MAK se encontró el siguiente relato :

About two days ago, one of my friends was raided by the FBI and they were working up to an arrest. Apparently, he hacked NASA. The Feds. Why they bother to messing with us, I don’t know. But if I could get a chance I would go to the informer’s house and politely knock on his door. When he answered I would kindly say “hello,” then I would put a .45 to his head and tell him to get on the ground.

I would have the political prisoners and other friends rig a ten block radius with explosives and then call the FBI and order the release of our friend and a helicopter to fly us to the nearest jet strip. Their problem would be the ten house radius around, if any agent entered, they would blow and above the house I would have mercenaries that would report by radio every five minutes. If the government didn’t comply one person each hour would be shot.

I guess I am going to have to be satisfied with flooding all known government agencies and rendering their capabilities useful.

MAK y STIMPY son arrestados y se les toma testimonio. Ambos admiten relacion con ANALYZER.

El gran error que llevo a la identificación de los intrusos fue un paso en falso que cometieron al enviarse por ftp a las cuentas de su ISP Sonic.Net el log del sniffer con los usuarios y password de la base aerea Andrews.

Los adolescentes fueron condenados a un año de probation.

Quien era el Analyzer ?

El Analyzer fue el maestro de los aprendices que tomaron control de los servers.

El Analyzer fue el maestro de los aprendices que tomaron control de los servers.Se consideraba un anarquista idealista que aseguro haberse infiltrado en mas de 400 computadores de sistemas militares , 41.ooo servers en internet y poseer 120000 cuentas pertenecientes a esos sistemas.

El también aseguro haber accedido a sistemas en el Parlamento Israeli y como lo hacia siempre luego de accesar, aplicaba los patchs para corregir el problema.

En este caso habia encontrado 19 vulnerabilidades que luego corrigio.

En marzo de 1998, el Analyzer fue revelado como el ciudadano Ehud Tenebaum luego de ser arrestado.

El se declaro no culpable de los cargos de acceso a los equipos de los EEUU.

La justicia Israeli lo sentencio a seis meses de probation en 1999 y una multa de 18000U$S

El FBI tiene un video.

Este es el vídeo de entrenamiento para sus fuerzas con el caso que ellos llamaron Solar Sunrise.

Conclusiones

Este episodio muestra que aun las organizaciones mas sofisticadas y con mayor presupuesto del planeta como lo son las fuerzas armadas de EEUU estan expuestas a problemas de seguridad.

Tanto los errores de programación como los sistemas que no se encuentran actualizados significan dos de las vulnerabilidades mas peligrosas con las que tiene que lidiar una organización.

Pensemos que esto lo realizaron adolescentes.

Que no les sera posible hacer a un equipo preparado ?

Fuentes :

http://blog.wired.com/27bstroke6/2008/09/video-solar-sun.html

http://www.informit.com/articles/article.aspx?p=19603&seqNum=4

http://www.sans.org/resources/idfaq/solar_sunrise.php

http://www.4law.co.il

No comments:

Post a Comment